Notícias

Operações policiais levam grupos de ransomware a se diversificarem

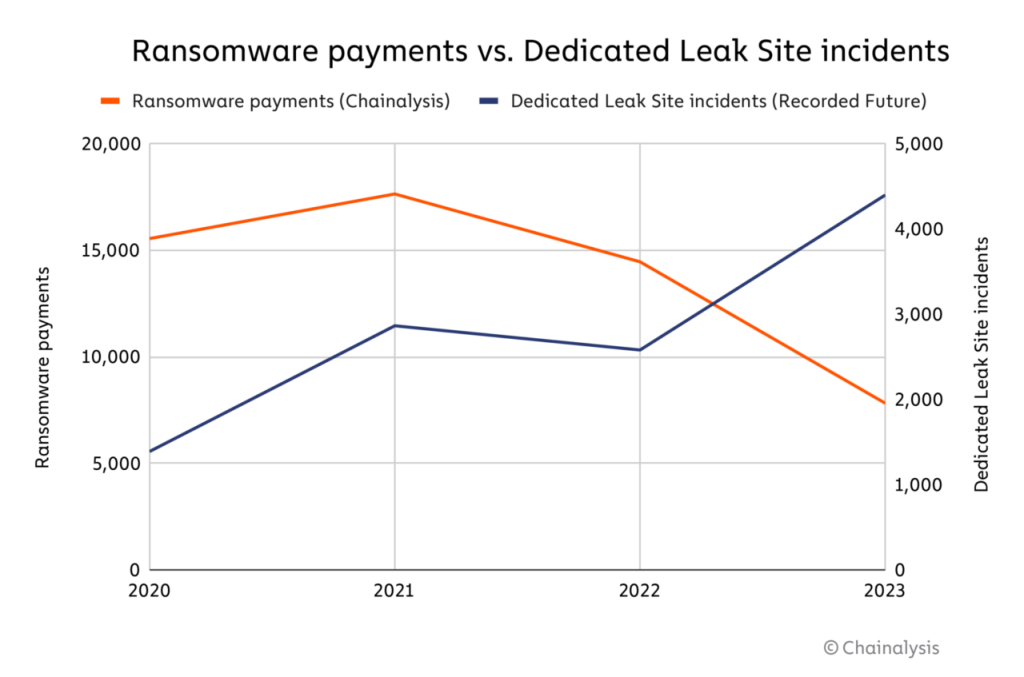

De acordo com o FBI, o LockBit estava ligado a mais de 2 mil ataques, recebendo pelo menos US$ 120 milhões em pagamentos de resgate de janeiro de 2020 a maio de 2023. As vítimas incluíam governos locais, escolas públicas e serviços de emergência. Antes desta interrupção, os pagamentos à LockBit representavam mais de 15% do total de pagamentos de ransomware.

A operação não consistiu apenas no encerramento de websites: envolveu uma infiltração meticulosamente planeada que comprometeu a confiança dentro da comunidade LockBit, minando significativamente as operações do grupo e deixando seus afiliados em pânico. Ainda assim, o suposto líder do LockBit insiste que, apesar do revés, o grupo não acabou e promete continuar seus ataques.

BlackCat: anatomia de um ransomware rugpull (puxador de tapete)

O ALPHV/BlackCat RaaS era uma família de ransomware altamente ativa que surgiu em novembro de 2021. Esse grupo operava no modelo de ransomware como serviço (RaaS) comum, oferecendo seu malware a afiliados enquanto recebia uma parte dos pagamentos de resgate. Ele ganhou notoriedade por seus métodos de obtenção de acesso inicial através de credenciais roubadas e lançou ataques a uma infinidade de organizações globais, incluindo empresas petrolíferas, escolas e hospitais. As suas tácticas eram notadamente agressivas, muitas vezes envolvendo métodos de extorsão dupla ou tripla, incluindo ataques distribuídos de negação de serviço (DDoS), e introduziram estratégias inovadoras, como a criação de um site público de fuga de dados para aumentar a pressão sobre as suas vítimas por pagamentos.

Em dezembro do ano passado, o DoJ anunciou a interrupção do BlackCat, fornecendo 300 chaves de decodificação às vítimas e economizando aproximadamente US$ 68 milhões em pagamentos, mas o BlackCat conseguiu se reconstituir.

Em março deste ano, o grupo de ransomware supostamente desapareceu novamente após um golpe de saída, após um suposto pagamento de resgate de US$ 22 milhões da Change Healthcare, da UnitedHealth. Após o ataque, a BlackCat exibiu um aviso de apreensão policial em seu site na dark web para sugerir que suas operações haviam sido encerradas à força. Isso foi desmascarado como um estratagema do administrador para embolsar o pagamento multimilionário sem dar ao afiliado a devida parcela de 80% a 85%.

A saída do BlackCat marca uma grande ruptura no ecossistema de pagamentos de ransomware, já que o grupo capturava mais de 30% de todos os pagamentos de ransomware antes do golpe de saída.

Acesse o estudo completo da Chainalysis (em inglês) clicando aqui.

Créditos: CISO Advisor